Was das Sichern von Daten angeht, liefern sich die Smartphone-Hersteller und – Entwickler mit den Forensikern ein stetiges Katz-und-Maus-Spiel.

Gerade auf neueren Modellen wird es zunehmend schwieriger, eine physikalische Kopie des gesamten Speichers zu erstellen. Ist das nicht möglich, muss auf die nächstbeste Alternative zu Sicherung zurückgegriffen werden.

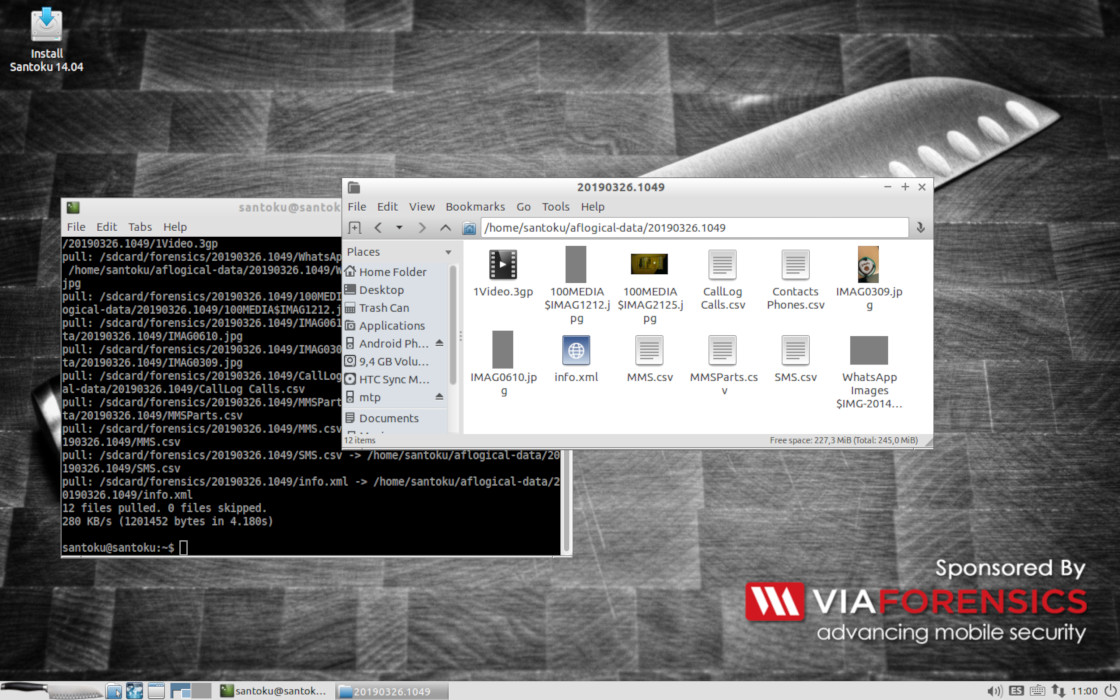

Sucht man nach kostenfreien Möglichkeiten zur Sicherung, stößt man bald auch auf Santoku Linux, welches den Anspruch hat, auf die mobile Datensicherung zugeschnitten zu sein.

Den Namen hat man übrigens vom japanischen Santoku-Messer entlehnt. Dieses gilt in der asiatischen Küche als Universalwerkzeug, da sowohl Gemüse, als auch Fisch und Fleisch damit geschnitten werden können. Entsprechend findet sich das Messer auch in diversen Designelementen des Betriebssystems wieder.

Schon auf dem Startbildschirm findet sich der Hinweis „Sponsored by ViaForensic“ (Mittlerweile NowSecure). Ein Blick auf die Github Seite des Projekts zeigt auch, dass David Weinstein und Kevin Swartz von NowSecure an der Erstellung der Distributionen nicht ganz unbeteiligt waren.

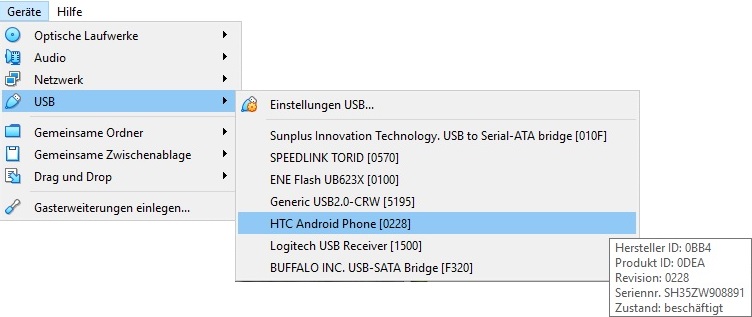

Um das System zu testen, habe ich das Image mit der Versionsnummer 0.5 als virtuelle Maschine gestartet.

Für diese Art des Betriebs, musste das auszuwertende Smartphone (zunächst ein HTC One M7) natürlich in die virtuelle Maschine eingebunden werden.

Anschließend lassen sich die Inhalte der über MTP eingehangenen Data-Partition ganz klassisch (also logisch) kopieren. Mit einer forensischen Sicherung hat das aber noch nicht viel zu tun.

Zusätzliche Inhalte können mit der integrierten Anwendung AFLogical OSE gewonnen werden.

Nach der Auswahl des Menüeintrags, öffnet sich ein Terminalfenster mit der Aufforderung, den abgebildeten Befehl zu verwenden. Ist bei dem angeschlossenen Android Smartphone dabei das USB Debugging aktiviert, wird nun automatisch die AFLogical App über ADB installiert und gestartet.

Die App erlaubt eine Auswahl der zu sichernden Daten, welche über den Button „Capture“ erfasst werden. Dabei sollte idealerweise eine microSD Karte eingelegt werden. Alternativ speichert das Tool auf die „interne“ SD Karte, sofern vorhanden.

Eine Betätigung der Enter Taste im geöffneten Terminal der Santoku Maschine bewirkt, dass die gesammelten Daten extrahiert werden.

Die so gewonnenen Daten lassen sich dann in recht übersichtlichen .csv-Tabellen betrachten. Auch Anhänge, welche über MMS versandt wurden, finden sich im Ordner.

Diese Informationen erfordern für gewöhnlich eine Sicherung des Dateisystems. Es gibt zwar noch unzählige weitere Daten, welche sich im Smartphone verstecken könnten, mehr als mit der simplen „copy-paste“-Methode lässt sich so aber bereits gewinnen. Bei meinem Redmi 4x mit einem Sicherheitspatchlevel von Oktober 2018 funktionierte die Sicherung ebenfalls problemlos. Hierbei musste ich jedoch in den Entwicklereinstellungen die Installation von Apps über ADB gestatten.

Zur logischen Sicherung von iOS werden ebenfalls einige Tools für das Terminal angeboten. Bei einem iPhone 7 Plus mit iOS 12 hatte ich so jedoch keinen Erfolg. Schon bei der ersten Verbindung meldet das System einen Fehler mit Lockdown. Über den Befehl: idevice_id -l wird zwar die UDID des iPhones angezeigt, eine Sicherung über idevicebackup2 wird jedoch ergebnislos und ohne Ausgabe eines Fehlers beendet.

Neben den genannten Tools finden sich noch Klassiker wie das SleuthKit, Android-Entwicklungswerkzeuge, Penetrationstester, WLAN-Tools und einiges mehr im System.

Für Angriffe auf WLAN Netzwerke ist Kali Linux mit seinen unzähligen Möglichkeiten besser geeignet. Unter Santoku würde ich diese Features eher unter „nice-to-have“ einordnen.

Wenn wirklich nichts anderes funktioniert, bietet AFLogical aber eine Möglichkeit, wenigstens einige essentielle Daten aus dem Smartphone zu erhalten. Nur wegen dieser Anwendung würde ich jedoch nicht auf Santoku Linux zurückgreifen. Schließlich lässt sich das Tool auch auf anderen Linux Distributionen installieren. Interessant ist das System wohl eher für Penetrationstester und Android-App Entwickler, die Sicherheitsmechanismen ihrer Anwendungen testen wollen.

Auf dem GitHub Portal des Projekts wird darauf verwiesen, dass für Sicherheitsbehörden kostenfrei eine umfangreichere Version von AFLogical angeboten wird (OSE steht für Open Source Edition, also die frei verfügbare Version). Mit der Vollversion sollen sich noch weitere Daten aus Android extrahieren lassen.